W erze cyfrowej transformacji, bezpieczeństwo informacji i systemów stało się kluczowym aspektem funkcjonowania każdej organizacji. Pracownicy działów bezpieczeństwa stoją przed coraz bardziej złożonymi wyzwaniami, od ochrony przed zaawansowanymi cyberatakami po zarządzanie ryzykiem w dynamicznym środowisku technologicznym. Microsoft Copilot, zaawansowany asystent AI, może być nieocenionym narzędziem wspierającym pracę specjalistów ds. bezpieczeństwa.

Microsoft Copilot to zaawansowane narzędzie AI, które integruje się z rozwiązaniami Microsoft AI i narzędziem Microsoft Copilot Studio, oferując wsparcie w różnorodnych zadaniach związanych z codzienna pracą.

W tym artykule przedstawiam praktyczne prompty dla Microsoft Copilot, które pomogą zespołom bezpieczeństwa zwiększyć efektywność działań i wzmocnić ochronę organizacji.

1. Analiza logów bezpieczeństwa

Wykorzystaj Copilot do szybkiej identyfikacji anomalii:

"Przeanalizuj logi bezpieczeństwa z ostatnich 24 godzin i zidentyfikuj 5 najważniejszych anomalii lub potencjalnych zagrożeń, uwzględniając nietypowe wzorce logowań i dostępu do krytycznych zasobów."

2. Tworzenie polityk bezpieczeństwa

Usprawnij proces tworzenia dokumentacji:

"Stwórz szkic kompleksowej polityki bezpieczeństwa dla naszej organizacji, uwzględniając najnowsze standardy branżowe, regulacje GDPR i specyfikę naszej infrastruktury IT."

3. Analiza ryzyka cyberbezpieczeństwa

Identyfikuj i oceniaj potencjalne zagrożenia:

"Przeprowadź analizę ryzyka cyberbezpieczeństwa dla naszej organizacji, uwzględniając aktualne zagrożenia, podatności systemów i potencjalny wpływ na działalność biznesową. Zaproponuj priorytety działań mitygacyjnych."

4. Optymalizacja konfiguracji firewalla

Wzmocnij pierwszą linię obrony:

"Przeanalizuj obecną konfigurację naszego firewalla i zaproponuj optymalizacje, które zwiększą bezpieczeństwo, uwzględniając najnowsze trendy w atakach sieciowych."

5. Tworzenie scenariuszy testów penetracyjnych

Usprawnij proces testowania zabezpieczeń:

"Opracuj 5 zaawansowanych scenariuszy testów penetracyjnych dla naszej infrastruktury, uwzględniając różne wektory ataku i potencjalne luki w zabezpieczeniach."

6. Analiza zgodności z regulacjami

Zapewnij zgodność z przepisami:

"Przeprowadź analizę zgodności naszych praktyk bezpieczeństwa z wymogami GDPR, PCI DSS i ISO 27001. Zidentyfikuj obszary wymagające poprawy i zaproponuj plan działań naprawczych."

7. Optymalizacja procesu reagowania na incydenty

Zwiększ efektywność reakcji na zagrożenia:

"Przeanalizuj nasz obecny proces reagowania na incydenty bezpieczeństwa i zaproponuj optymalizacje, które mogą skrócić czas reakcji o 30% i zwiększyć skuteczność działań."

8. Tworzenie programów szkoleń z bezpieczeństwa

Edukuj pracowników:

"Opracuj plan rocznego programu szkoleń z cyberbezpieczeństwa dla pracowników, uwzględniając różne poziomy zaawansowania i specyficzne role w organizacji."

9. Analiza bezpieczeństwa aplikacji

Identyfikuj luki w zabezpieczeniach oprogramowania:

"Przeprowadź analizę bezpieczeństwa naszej głównej aplikacji webowej, identyfikując potencjalne podatności i proponując konkretne usprawnienia w kodzie i konfiguracji."

10. Optymalizacja zarządzania tożsamością i dostępem

Wzmocnij kontrolę dostępu:

"Przeanalizuj nasze obecne praktyki zarządzania tożsamością i dostępem, i zaproponuj wdrożenie systemu zarządzania tożsamością opartego na zasadach Zero Trust."

11. Tworzenie planów ciągłości działania

Przygotuj organizację na sytuacje kryzysowe:

"Opracuj kompleksowy plan ciągłości działania i odzyskiwania po awarii dla naszej infrastruktury IT, uwzględniając różne scenariusze zagrożeń i priorytety biznesowe."

12. Analiza bezpieczeństwa chmury

Zabezpiecz środowisko chmurowe:

"Przeprowadź audyt bezpieczeństwa naszej infrastruktury chmurowej w AWS i zaproponuj konkretne usprawnienia, które zwiększą ochronę danych i zgodność z best practices."

13. Optymalizacja monitoringu bezpieczeństwa

Zwiększ widoczność zagrożeń:

"Zaproponuj ulepszenia naszego systemu monitoringu bezpieczeństwa, uwzględniając integrację różnych źródeł danych i wykorzystanie zaawansowanej analityki do wykrywania zagrożeń."

14. Tworzenie strategii bezpieczeństwa IoT

Zabezpiecz urządzenia Internetu Rzeczy:

"Opracuj strategię bezpieczeństwa dla naszej rosnącej sieci urządzeń IoT, uwzględniając segmentację sieci, zarządzanie aktualizacjami i monitorowanie anomalii."

15. Analiza bezpieczeństwa łańcucha dostaw

Minimalizuj ryzyko w relacjach z dostawcami:

"Przeprowadź analizę ryzyka bezpieczeństwa związanego z naszymi kluczowymi dostawcami IT i zaproponuj framework oceny i monitorowania bezpieczeństwa dostawców."

16. Optymalizacja zarządzania podatnościami

Przyspiesz proces łatania luk:

"Przeanalizuj nasz obecny proces zarządzania podatnościami i zaproponuj optymalizacje, które skrócą średni czas na załatanie krytycznych luk o 50%."

17. Tworzenie polityki BYOD

Zabezpiecz urządzenia pracowników:

"Opracuj kompleksową politykę BYOD (Bring Your Own Device), uwzględniającą zabezpieczenia techniczne, zasady użytkowania i proces reagowania na incydenty związane z urządzeniami osobistymi."

18. Analiza bezpieczeństwa sieci przemysłowych

Chroń infrastrukturę krytyczną:

"Przeprowadź analizę bezpieczeństwa naszych systemów sterowania przemysłowego (ICS/SCADA) i zaproponuj ulepszenia uwzględniające specyfikę środowiska OT."

19. Optymalizacja ochrony przed ransomware

Wzmocnij obronę przed szyfrowaniem danych:

"Przeanalizuj naszą obecną strategię ochrony przed ransomware i zaproponuj kompleksowy plan obrony, uwzględniający prewencję, detekcję i szybkie odzyskiwanie danych."

20. Tworzenie strategii bezpieczeństwa AI/ML

Zabezpiecz systemy sztucznej inteligencji:

"Opracuj strategię bezpieczeństwa dla naszych systemów AI/ML, uwzględniającą ochronę modeli, danych treningowych i mechanizmy zapewniające etyczne wykorzystanie AI."

21. Analiza bezpieczeństwa mobilnego

Chroń dane na urządzeniach mobilnych:

"Przeprowadź audyt bezpieczeństwa naszych aplikacji mobilnych i infrastruktury zarządzania urządzeniami mobilnymi (MDM). Zaproponuj ulepszenia zwiększające ochronę danych korporacyjnych na urządzeniach przenośnych."

22. Optymalizacja zarządzania uprawnieniami

Wdrażaj zasadę najmniejszych uprawnień:

"Przeanalizuj obecną strukturę uprawnień w naszych systemach i zaproponuj plan implementacji modelu least privilege access, który zminimalizuje ryzyko nieautoryzowanego dostępu."

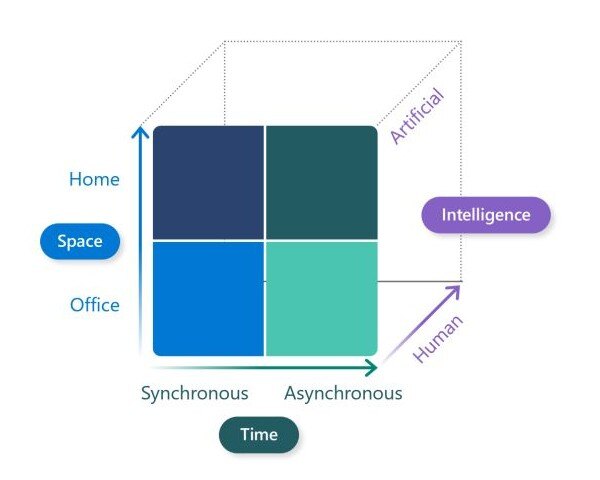

23. Tworzenie strategii bezpieczeństwa dla pracy zdalnej

Zabezpiecz rozproszone środowisko pracy:

"Opracuj kompleksową strategię bezpieczeństwa dla naszego modelu pracy hybrydowej, uwzględniającą bezpieczny dostęp zdalny, ochronę endpoints i edukację pracowników w zakresie bezpieczeństwa pracy z domu."

Jak efektywnie korzystać z Microsoft Copilot w dziale bezpieczeństwa

Choć Microsoft Copilot jest potężnym narzędziem, warto pamiętać o kilku zasadach, które pomogą Ci maksymalnie wykorzystać jego potencjał w pracy nad bezpieczeństwem:

- Weryfikuj sugestie - Zawsze krytycznie analizuj i weryfikuj informacje generowane przez Copilot, szczególnie w kontekście specyficznych wymagań bezpieczeństwa Twojej organizacji.

- Łącz z wiedzą ekspercką - Wykorzystuj Copilot jako wsparcie, ale zawsze łącz jego sugestie z wiedzą ekspercką Twojego zespołu i najnowszymi informacjami o zagrożeniach.

- Aktualizuj bazę wiedzy - Regularnie "karm" Copilot najnowszymi informacjami o zagrożeniach, regulacjach i best practices w dziedzinie cyberbezpieczeństwa.

- Zachowaj poufność - Upewnij się, że korzystając z Copilot, nie naruszasz zasad poufności i nie wprowadzasz wrażliwych danych organizacji.

- Używaj do generowania różnorodnych perspektyw - Wykorzystuj Copilot do szybkiego generowania różnych scenariuszy zagrożeń i strategii obrony, co może prowadzić do bardziej kompleksowego podejścia do bezpieczeństwa.

- Integruj z innymi narzędziami - Łącz wykorzystanie Copilot z innymi specjalistycznymi narzędziami bezpieczeństwa dla uzyskania najlepszych rezultatów.

- Rozwijaj umiejętność formułowania zapytań - Im precyzyjniej sformułujesz swoje zapytania, tym bardziej użyteczne będą odpowiedzi Copilot. Rozwijaj tę umiejętność w kontekście specyfiki cyberbezpieczeństwa.

Podsumowanie

Microsoft 365 Copilot to potężne narzędzie, które może znacząco zwiększyć efektywność i skuteczność działań zespołów bezpieczeństwa. Od analizy zagrożeń, przez optymalizację procesów, aż po tworzenie kompleksowych strategii obrony - możliwości są niemal nieograniczone. Pamiętaj jednak, że Copilot to asystent, a nie zastępca ludzkiej wiedzy eksperckiej, doświadczenia i intuicji w dziedzinie cyberbezpieczeństwa.

Wykorzystując powyższe prompty i wskazówki dotyczące efektywnego korzystania z Microsoft Copilot, możesz znacząco wzmocnić ochronę swojej organizacji i zwiększyć efektywność działań zespołu bezpieczeństwa. Pamiętaj, że kluczem do sukcesu jest ciągłe doskonalenie się i adaptacja do zmieniającego się krajobrazu zagrożeń. Microsoft Copilot może być Twoim cennym sojusznikiem w tym procesie, pomagając Ci być zawsze o krok przed cyberprzestępcami.

W miarę jak sztuczna inteligencja staje się coraz bardziej zaawansowana, narzędzia takie jak Microsoft Copilot będą odgrywać coraz większą rolę w cyberbezpieczeństwie i transformacji AI. Specjaliści ds. bezpieczeństwa, którzy nauczą się efektywnie wykorzystywać te narzędzia, będą mieli znaczącą przewagę w ochronie swoich organizacji przed coraz bardziej wyrafinowanymi zagrożeniami.

Pamiętaj jednak, że technologia, nawet tak zaawansowana jak Microsoft Copilot i Microsoft 365 Copilot Agents, nie zastąpi kluczowych umiejętności specjalistów ds. bezpieczeństwa. Krytyczne myślenie, umiejętność szybkiego reagowania na nowe zagrożenia, zdolność do holistycznego spojrzenia na bezpieczeństwo organizacji i etyczne podejście do ochrony danych pozostają domeną ludzi. Microsoft 365 Copilot powinien być traktowany jako narzędzie wzmacniające te umiejętności, a nie je zastępujące.

Wreszcie, zawsze pamiętaj o etyce i odpowiedzialności w cyberbezpieczeństwie. Wykorzystuj Microsoft 365 Copilot Chat do zwiększania bezpieczeństwa i ochrony prywatności, nigdy kosztem etyki czy praw jednostek. W świecie, gdzie dane i systemy informatyczne są kluczowe dla funkcjonowania społeczeństwa, odpowiedzialne korzystanie z narzędzi AI w cyberbezpieczeństwie jest nie tylko dobrą praktyką, ale i etycznym obowiązkiem.